Sytuacja na świecie w ostatnich latach w niespotykanym do tej pory stopniu przyczyniła się do adaptacji pracy w środowisku mobilnym. Część osób na rynku pracy wróciła do wykonywania swoich obowiązków w firmowych biurach. Część firm wdrożyła zdalny model pracy, a najwięcej organizacji stosuje mieszany model pracy. Zmiany te dały większy wyraz wyzwaniom z jakimi zmagają się organizacje, ich administratorzy i działy bezpieczeństwa.

W tym artykule poruszone zostaną zagadnienia związane z aktualną problematyką dotyczącą rozwiązań VPN, ale w szczególności będzie to bezpieczeństwo i zarządzanie konfiguracją VPN. Na przykładzie rozwiązania nowej generacji jakim jest Zscaler Private Access, przedstawiony zostanie nowoczesny sposób zabezpieczania dostępu do aplikacji firmowych w lokalnym datacenter lub IaaS (z ang. Infrastructure as a Service).

Bezpieczne metody uwierzytelnienia i autoryzacji.

Podstawowa metodą zabezpieczenia dostępu do sieci VPN jest login i hasło. W obliczu stosowania przez pracowników zbyt łatwych haseł lub używania tego samego hasła dla wielu usług, podstawowa metoda zabezpieczenia staje się krytycznym wektorem ataku. Oprócz tak podstawowej kwestii w obliczu dzisiejszych zagrożeń administratorzy powinni być również pewni, że firmowe urządzenie, z którego pracownik uzyskuje dostęp do zasobów nie zostało skompromitowane. Kolejna kwestia dotyczy poprawnej/bezpiecznej implementacji autoryzacji użytkownika, czyli metody segmentacji dostępów. Idealnie byłoby wdrożyć reguły dostępu do aplikacji, zasobów firmowych, które zezwalałyby na autoryzacje na podstawie oszacowanego wcześniej ryzyka.

Jak sprostać takim wymaganiom?

Uwierzytelnienie

Generalnie rzecz ujmując, jeśli nie jesteśmy w stanie przeszkolić pracowników z obsługi menadżerów haseł i jednocześnie przy tym zachować pewność, że ich praca będzie efektywna to nie powinniśmy polegać na hasłach zabezpieczając firmową infrastrukturę. Oprócz wdrożenia samego 2FA (z ang. Two Factor Authentication), warto rozważyć rozwiązania umożliwiające zarządzanie tożsamością, warunkowe uwierzytelnienie, ciągłe monitorowanie zgodności bezpieczeństwa urządzenia, z którego użytkownik loguje się do firmowych zasobów. Wdrożenie tego typu mechanizmów umożliwiają rozwiązania takie jak Workspace One. Przykładowo komponent Workspace One Access umożliwia wdrożenie warunkowego uwierzytelnienia do rozwiązania typu VPN, bazując na wielu czynnikach takich jak certyfikaty, stan bezpieczeństwa urządzenia oraz wielu innych.

Autoryzacja i segmentacja Dostępu + architektura

Nadanie dostępu w tradycyjnych rozwiązaniach VPN zwykle polega na konfiguracji określonych reguł na firewallu i przypisaniu do nich grup użytkowników/urządzeń. Samym problemem, z którym możemy mieć styczność na tym etapie jest złożoność takiej konfiguracji i sprawowania nad nią kontroli, co jest coraz trudniejsze w raz z rozrastaniem się organizacji. Aby zapewnić wysoki poziom bezpieczeństwa powinniśmy mieć możliwość łatwego zarządzania kontrolą dostępu. Jednak sama kontrola dostępu nie powinna zależeć tylko od sztywnych reguł. Jeśli oszacujemy ryzyko związane z dostępem do określonej aplikacji to rozsądnie byłoby wdrożyć reguły, które bazując na posturze bezpieczeństwa urządzenia umożliwiałyby dostęp lub go blokowały. Nowoczesne rozwiązania takie jak Zscaler Private Access (ZPA) są odpowiedzią na potrzeby rynku w tym właśnie zakresie.

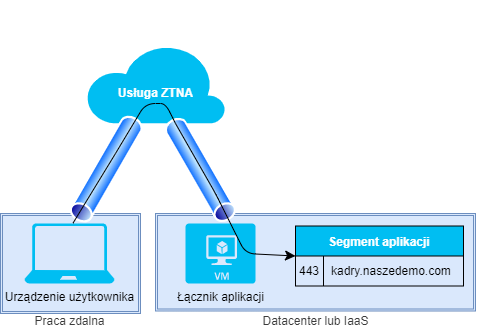

Dostęp do aplikacji za pomocą Zscaler Private Access w uproszczeniu.

Jak przedstawia powyższy model — administratorzy wykorzystujący rozwiązania ZTNA (z ang. Zero Trust Network Access) nie muszą bazować już na regułach firewall w ramach nadawania dostępów. Podejściem ZPA, czyli docelowego zamiennika rozwiązań VPN jest domyślna segmentacja aplikacji, a nie sieci. Dzięki temu nie uzależniamy bezpieczeństwa od sieci w której znajduje się użytkownik. Natomiast administrator nie musi już dokonywać lokalnie segmentacji sieci i wdrażać ACL. Dodatkowym plusem wynikającym z tej architektury jest ograniczenie powierzchni ataku również poprzez brak konieczności otwierania zapory dla ruchu wchodzącego do infrastruktury firmowej. W uproszczeniu wszystkie zasoby firmowe nie są widziane z Internetu, co utrudnia atak na nie.

Łącznik aplikacji (App Connector) instalowany jest w formie maszyny wirtualnej obok aplikacji w firmowych datacenter lub IaaS (ang. infrastructure as a service). Gdy użytkownik z uprawnieniami dostępu do danej aplikacji uzyskuje dostęp, App Connector ustanawia tunel z chmurą ZPA, z kolei urządzenie użytkownika za pośrednictwem aplikacji Client Connector również ustanawia tunel z chmurowym komponentem usługi Zscaler Private Access. Chmura z kolei jest pośrednikiem między tymi dwoma tunelami umożliwiającym przepływ ruchu użytkownika do konkretnej aplikacji. Co istotne dostęp do każdej aplikacji, a więc każda reguła dostępu może być zależna od podstawowych czynników jak użytkownik, grupa, ale również od bardziej zaawansowanych warunkowych weryfikujących stan bezpieczeństwa urządzenia, jak np.:

- Wykrywanie agentów AV/EDR na stacji

- Weryfikacja procesów na stacji wraz z ich certyfikowanym podpisem

- Poziom ryzyka określony przez rozwiązanie EDR

- Określone ścieżki pliku, klucza rejestru.

Opisane już elementy — dotyczące zarządzania tożsamością i urządzeniami, zapewnieniem bezpiecznego dostępu do zasobów firmowych — są już prawie kompletnym zbiorem komponentów umożliwiających bezpieczny zdalny dostępu do aplikacji firmowych.

Monitorowanie środowiska i zarządzanie logami

Ważną kwestią jest również możliwość monitorowania środowiska. Rozwiązanie Zscaler Private Access pozwala z poziomu konsoli zarządzającej na śledzenie statystyk dotyczących wykorzystywania systemu w kontekście użytkownika, łącznika aplikacji i aplikacji. Dzięki temu jest możliwe ciągłe monitorowanie stanu wszystkich aplikacji i komponentów oraz trendów użytkowania. Ułatwia to zarządzanie i tak już nieskomplikowanym w obsłudze systemem. Co więcej ZPA umożliwia wykorzystanie funkcjonalności Application Discovery za pośrednictwem, którego administratorzy rozwiązania są w stanie dowiedzieć się z jakich aplikacji użytkownicy korzystają. Wskutek tego segmentacja aplikacji staje się jeszcze łatwiejszym zadaniem, którego wykonanie zapewnia, że tylko uprawnieni użytkownicy będą mieli dostęp do konkretnych aplikacji.

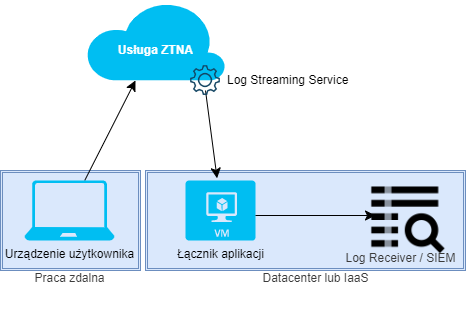

Przekazywanie logów przez rozwiązanie Zscaler Private Access

Oprócz dostępu do samych statystyk, czy szczegółowych logów możliwe jest również śledzenie logów w czasie rzeczywistym z poziomu konsoli zarządzającej. Logi zbierane przez Zscaler Private Access mogą zostać wysłane do firmowego systemu SIEM, dzięki usłudze Log Streaming Service (skrót LSS). Komponent LSS wysyła logi do łącznika aplikacji (App Connector) zainstalowanego w firmowej infrastrukturze. Następnie przekazuje je dalej do firmowego komponentu zbierającego logi.

Monitorowanie doświadczeń użytkownika

Rozwiązaniem uzupełniającym chmurę bezpieczeństwa Zscaler jest ZDX (z ang. Zscaler Digital Experience). Rozwiązanie to zostało stworzone w celu umożliwienia organizacjom monitorowania doświadczeń każdego użytkownika w ramach wykonywania pracy z wykorzystaniem firmowych aplikacji. ZDX swoimi metodami pomiarowymi mierzy cyfrowe doświadczenia użytkowników. Bazuje na aplikacji App Connector tak samo jak ZPA. Aktywnie monitoruje urządzenia użytkowników i ich ruch sieciowy wykrywając problemy z wydajnością. Ocenia komfort pracy użytkowników za pomocą specjalnego wskaźnika ZDX Score. Niska ocena Zscaler Digital Experience może być spowodowana problemami z urządzeniem użytkownika lub połączeniem. Przykładowymi powodami niepożądanych doświadczeń użytkownika składającymi się na ocenę może być:

- zbyt długi czas wczytywania strony

- zbyt długi czas odpowiedzi serwera

- przeciążony procesor użytkownika końcowego

- przeciążona sieć ISP

- słaba siła sygnału WiFi

Zastosowanie ZDX jest więc niezwykle pomocne w znalezieniu przyczyny problemów z dostępem czy wydajnością dostępu do aplikacji firmowych. Uzupełnienie rozwiązania takiego jak ZPA o Zscaler Digital Experience znacznie ułatwia zapewnienie warunków dla produktywności pracowników nie tylko w zakresie korzystania z aplikacji w firmowym datacenter lub chmurze, ale także SaaS (z ang. Software as a Service).

Podsumowanie

Obecne czasy wymuszają na organizacjach funkcjonowanie w nowej architekturze bezpieczeństwa, w której znacznie większą uwagę trzeba poświęcić zabezpieczeniu rosnącej liczbie urządzeń mobilnych oraz zapewnieniu bezpiecznego i niezakłóconego dostępu do firmowych zasobów za ich pomocą. Aby sprostać nowym wymaganiom powinno wykorzystywać się stworzone właśnie w tym celu rozwiązania nowej generacji. Jeśli rozważasz wdrożenie tego typu narzędzi do swojej organizacji skontaktuj się z nami poprzez formularz lub dowiedz się więcej o zaletach rozwiązań poruszonych w tym artykule klikając w wybrany link poniżej.

Workspace One | Zscaler Private Access

Autor:

Sebastian Misiak

Greeneris