Co się dzieje z maszyną w trakcie hybrydowego dołączenia (hybrid entra join)? Deep dive Hybrid Entra Join.

Proces wdrożenia hybrydowego maszyn jest procesem złożonym i skomplikowanym przez co bardzo często mogą pojawić się błędy na etapie dodawania.

W tym wpisie chciałem zagłębić się w cały proces przez który przechodzi maszyna od etapu w którym została dołączona do lokalnej domeny aż po moment kiedy pojawi się w Entra ID jako urządzenie hybrydowe.

Na samym początku opowiedzmy sobie:

Po co ten proces jest wykonywany?

Najczęstszą konfiguracją hybrydową w środowisku jest hybryda tożsamości. Pozwala ona nam na to żeby konta użytkowników które mamy w naszym lokalnym AD pojawiły się w cloud. Tacy użytkownicy będą mieli jedno konto za pomocą którego będą mogli korzystać z funkcjonalności chmurowych takich jak dostęp do aplikacji Microsoft 365 ale również dostęp do wszystkich aplikacji i zasobów w lokalnym środowisku.

W sytuacji kiedy chcemy wykorzystać zarządzanie urządzeniami mobilnymi w postaci Intune musimy dodać również do takiej hybrydy urządzenia. Sprawi to że wpis o urządzeniu pojawi się w Entra ID dzięki czemu będzie możliwa następnie rejestracja w Intune i zarządzanie urządzeniem.

Kiedy już wiemy po co możemy chcieć mieć hybrydowe maszyny przejdźmy do wymagań.

Co jest potrzebne do hybrydowych urządzeń?

Przede wszystkim potrzebujemy Entra ID Connect (AzureAD Connect) on będzie odpowiadał za całą synchronizacje zarówno tożsamości jak i urządzeń hybrydowych.

W domyślnej konfiguracji wszystkie jednostki organizacyjne (OU) są synchronizowane, jeżeli jednak w konfiguracji zostały dokonane filtrowanie należy rozszerzyć zakres w taki sposób by obejmował maszyny które mają być synchronizowane.

Drugim wymogiem jest wskazanie maszynom gdzie mają się rejestrować w Azure.

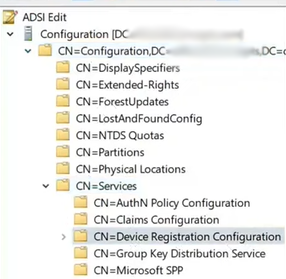

Informacje które są niezbędne do rejestracji znajdują się w kontrolerze domeny po konfiguracji Service Connection Pont (SCP) w Entra ID Connect. Można je zobaczyć w ADSI Edit i łącząc się za pomocą Configuration Naming context pod ścieżką Services > Device Registration Configuration.

Nie zawsze jednak chcemy żeby ten SCP był na kontrolerze domeny i przekazywał wszystkim komputerom informacje gdzie powinny się rejestrować (np. serwery). W takim wypadku można utworzyć „targeted SCP” i bezpośrednio na maszynach wskazywać te informacje za pomocą rejestru.

Mając już wiedze o potrzebnych elementach przejdźmy to samego procesu komunikacji maszyny z poszczególnymi elementami w trakcie wdrożenia.

Rejestracja urządzenia z local AD do Hybrid AD Join.

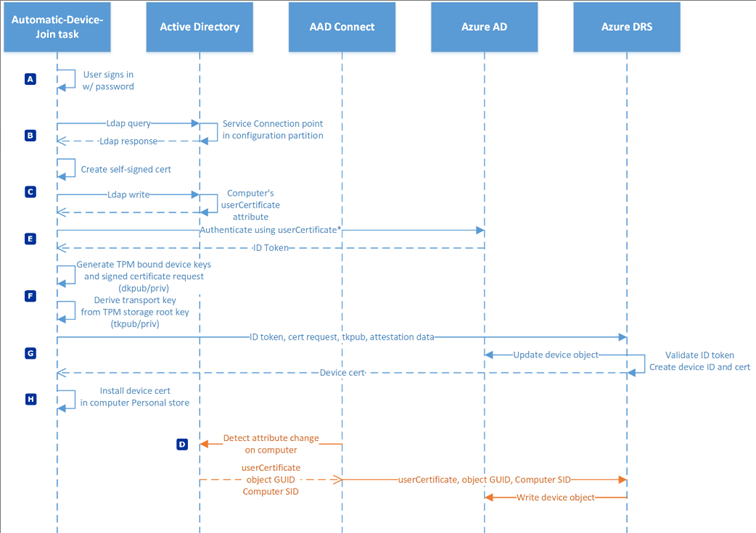

Rejestracja odbywa się w kilku krokach i poniższa grafika pozwala łatwo zobrazować sobie Cały proces.

Każde urządzenie które jest dodane do domeny posiada uruchomione zadanie w tle które wykonuje się przy każdym logowaniu oraz co godzinę. Można je podejrzeć w harmonogramie zadań systemu Windows pod ścieżką Microsoft > Windows > Workplace Join

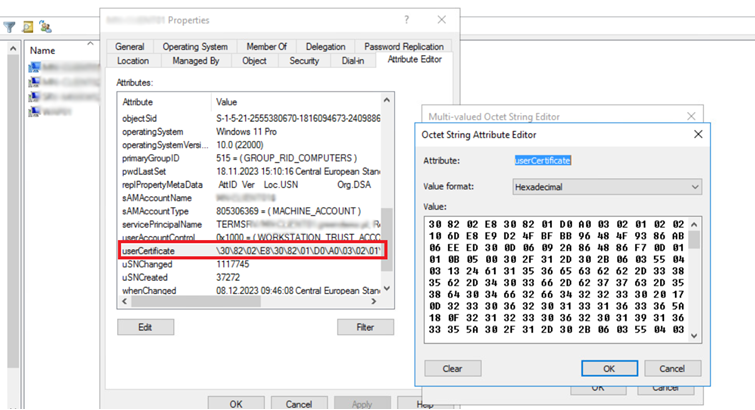

Certyfikat jest możliwy do zobaczenia z poziomu kontrolera domeny po wybraniu właściwości obiektu komputera

Usługa Azure DRS weryfikuje token identyfikatora, tworzy identyfikator urządzenia i tworzy certyfikat na podstawie dołączonego żądania certyfikatu.

Jak widać banalny do uruchomienia proces wykonuje w tle wiele operacji żeby zapewnić najwyższe bezpieczeństwo w trakcie rejestracji bez konieczności angażowania użytkownika w cały proces.

Zobacz także:

Potęga rozwiązania VMware SD-WAN by VeloCloud – Dynamic Multipath Optimization (DMPO)

Dynamic Multi-path Optimization (DMPO) Potężne rozwiązanie VMware SD-WAN by VeloCloud (zwane również VMware NSX SD-WAN) umożliwia przedsiębiorcom klasy Enterprise oraz oczywiście mniejszym organizacjom jak najlepsze jednoczesne wykorzystanie posiadanych łączy WAN (w...

Ridgebot

Czym jest Ridgebot? RidgeBot, stworzony przez firmę Ridge Security, to w pełni zautomatyzowany robot do testów penetracyjnych. Korzysta z technologii opartej na sztucznej inteligencji do oceny i identyfikacji luk bezpieczeństwa, obejmując nie tylko aplikacje, lecz...

Jak dobrze znasz swoją powierzchnię ataku? Pięć wskazówek, jak zmniejszyć ryzyko narażenia na ataki.

Czym jest powierzchnia ataku? Powierzchnia ataku to cały obszar organizacji lub systemu, który jest podatny na atak ze źródła zewnętrznego. Składa się ze wszystkich punktów dostępu, których nieautoryzowana osoba może użyć do wejścia do systemu. Obejmuje to wszystko,...