Czy podejście Zero Trust to marketing czy strategia bezpieczeństwa?

Zero-Trust jest podejściem / koncepcją, która powstała w odpowiedzi na dynamiczne zmiany dodatkowo przyspieszone okresem pandemii. Dzięki możliwościom pracy zdalnej, powszechnemu dostępowi do technologii dla każdego oraz ogromnemu rozwojowi aplikacji i usług świata cyfrowego, punkt ciężkości przesuwa się z zabezpieczania sieci organizacji na zabezpieczenie poszczególnych warstw (wskazanych poniżej).

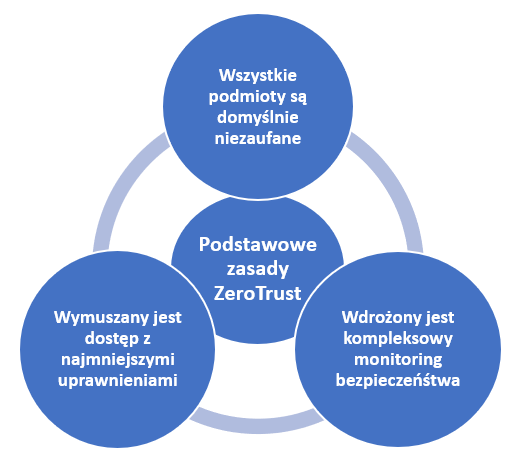

Według opublikowanego przez Forrestera – firmy doradczej, dokumentu The Definition Of Modern Zero Trust ze stycznia 2022 r., Zero Trust to model bezpieczeństwa informacji, który domyślnie odmawia dostępu do aplikacji i danych. W raporcie sprecyzowano trzy podstawowe zasady podejścia Zero Trust:

Raport Forrestera przedstawia istotne zasady strategii Zero Trust, które stanowią mapę drogową dla wdrożenia:

- Domyślna odmowa.

- Dostęp tylko według zasad.

- Model dla danych, obciążeń, użytkowników, urządzeń.

- Dostęp z najniższymi uprawnieniami.

- Monitorowanie bezpieczeństwa.

- Weryfikacja oparta na ryzyku.

Strategia Zero Trust nie jest marketingowym hasłem, a kompleksowym planem ochrony w kilku warstwach, który ogranicza pole ataku, kontroluje dostęp do danych, monitoruje aktywność użytkowników.

W podejściu Microsoft do koncepcji bezpieczeństwa Zero Trust wyróżniono 6 warstw ochrony wraz z określonymi działaniami:

- Tożsamość – zarządzanie dostępem, silne uwierzytelniania.

- Urządzenia – weryfikacja stanu zgodności i kondycji.

- Aplikacje – weryfikowanie uprawnień, monitorowanie i kontrola użytkowników w aplikacjach, udzielanie dostępu w czasie rzeczywistym.

- Dane – klasyfikacja.

- Infrastruktura – wykrywanie ataków i anomalii, blokowanie ryzykowanych zachowań, dostęp z najniższymi uprawnieniami.

- Sieć – wykrywanie zagrożeń w czasie rzeczywistym, dostęp na podstawie zasad, szyfrowanie komunikacji.

Aby stworzyć model bezpieczeństwa w oparciu o Zero Trust, nasz partner Microsoft dostarcza kompleksowe portfolio rozwiązań, w skład którego wchodzą m.in.:

Azure Active Directory

Jest największym dostawcą tożsamości w chmurze, który oferuje bogate możliwości zarządzania tożsamością oraz dostępem. Odpowiada na większość potrzeb związanych z silnym uwierzytelnieniem, zachowaniem użytkownika zgodnym z oczekiwaniami (User Behavior Analytics), oraz dynamiczne zarządzanie dostępem w zależności od zdefiniowanych zasad czy poziomu zagrożenia

Microsoft Endpoint Management

To oparty na chmurze, zbiór rozwiązań umożliwiających wdrażanie, konfiguracje oraz późniejsze zarządzanie urządzeniami (MDM) oraz aplikacjami (MAM). Ułatwia kontrolę i dostęp punktów końcowych do zasobów na urządzeniach stacjonarnych oraz mobilnych z dodatkowym rozróżnieniem właściciela urządzenia.

Microsoft 365 Defender

Pakiet ochronny zapewniający mechanizmy ochrony tożsamości, urządzeń oraz aplikacji chmurowych w kontekście zagrożeń cyberbezpieczeństwa. Oferuje kontrolę w czasie rzeczywistym, analizę przed i po incydencie bezpieczeństwa a także zaawansowane metody wykrywania i zapobiegania zagrożeniom z wykorzystaniem automatyzacji oraz sztucznej inteligencji.

Bezpłatny materiały VOD

Więcej na temat podejścia Zero Trust oraz rozwiązań Microsoftu w materiale z webinaru: Microsoft Advanced Security – Jak stworzyć strategię bezpieczeństwa Zero Trust w środowisku hybrydowym w oparciu o technologię Microsoft.

Zapoznając się z naszym nagraniem dowiesz się:

- Z jakich usług Microsoft należy skorzystać, by zaadoptować Zero-Trust?

- W jakiej kolejności wprowadzać mechanizmy bezpieczeństwa?

- Które narzędzia chmurowe można wykorzystać do ochrony środowiska on-premise?

Szukasz sprawdzonego rozwiązania?

Jeśli potrzebujesz pomocy eksperckiej w obszarach związanych z zaplanowaniem strategii Zero Trust w oparciu o technologie Microsoft, skorzystaj z naszego wsparcia. Umów się na bezpłatną konsultację. Napisz do nas lub skorzystaj z formularza na stronie:

Greeneris Sp. z o.o.

ul. Wojciecha Korfantego 5

01-496 Warszawa

+48 22 439 03 20

biuro@greeneris.com

Formularz kontaktowy