Rynek EDR/XDR ewoluuje w sposób dynamiczny i nieustanny. Dowodem tego jest Purple AI czyli nowa funkcjonalność od SentinelOne, która jest generatywną sztuczną inteligencją przeznaczoną do polowania, analizy i reagowania na zagrożenia. Purple AI wykorzystuje różne modele, zarówno open source, jak i zastrzeżone. Ma na celu zwiększenie wydajności organizacji poprzez doposażenie analityków bezpieczeństwa w silnik AI, który może pomóc w identyfikacji, analizie i łagodzeniu zagrożeń za pomocą podpowiedzi i interaktywnego dialogu.

W tym poście wyjaśniamy, w jaki sposób Purple AI to wykonuje posługując się rzeczywistymi przykładami.

Uproszczone polowanie na zagrożenia dzięki sztucznej inteligencji

Samo wyszukiwanie zagrożeń oraz tworzenie właściwych zapytań w celu uzyskania skutecznych wyników nie jest łatwym zadaniem. Wymaga to od analityka zrozumienia, jakich wzorców należy szukać i znajomości składni zapytania, aby przetłumaczyć pozornie proste pytanie na coś, co system może zrozumieć. Dzięki Purple AI analitycy mogą teraz uzyskać szybkie, dokładne i szczegółowe odpowiedzi na dowolne pytanie, w dowolnym języku, które w przeciwnym razie wymagałyby wielu godzin badań i zapytań – nie wspominając o latach doświadczenia analityków – aby uzyskać odpowiedź.Znane zagrożenia

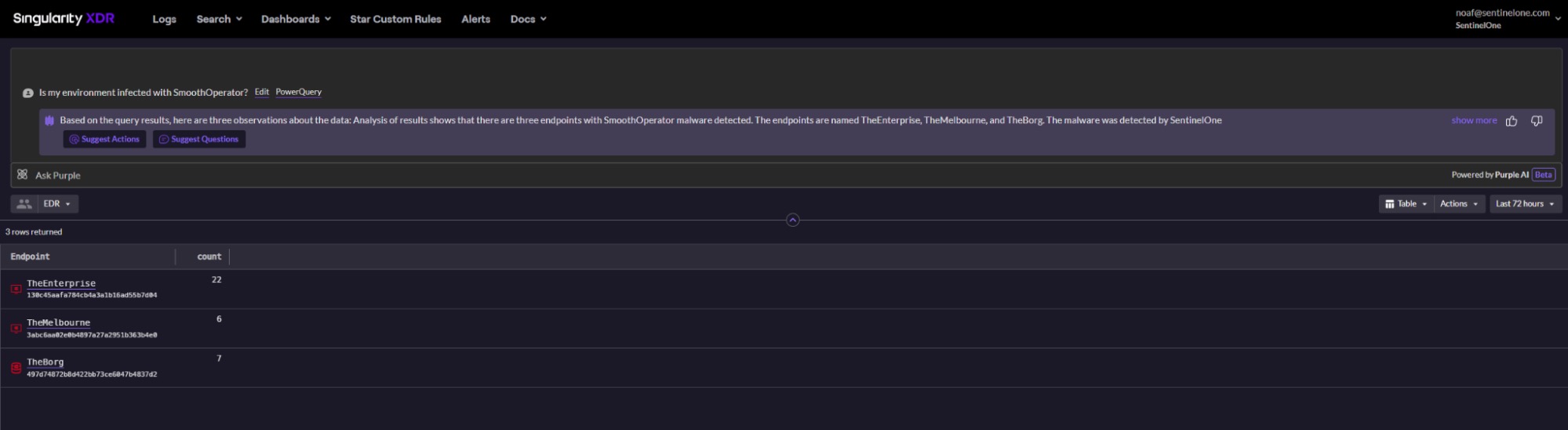

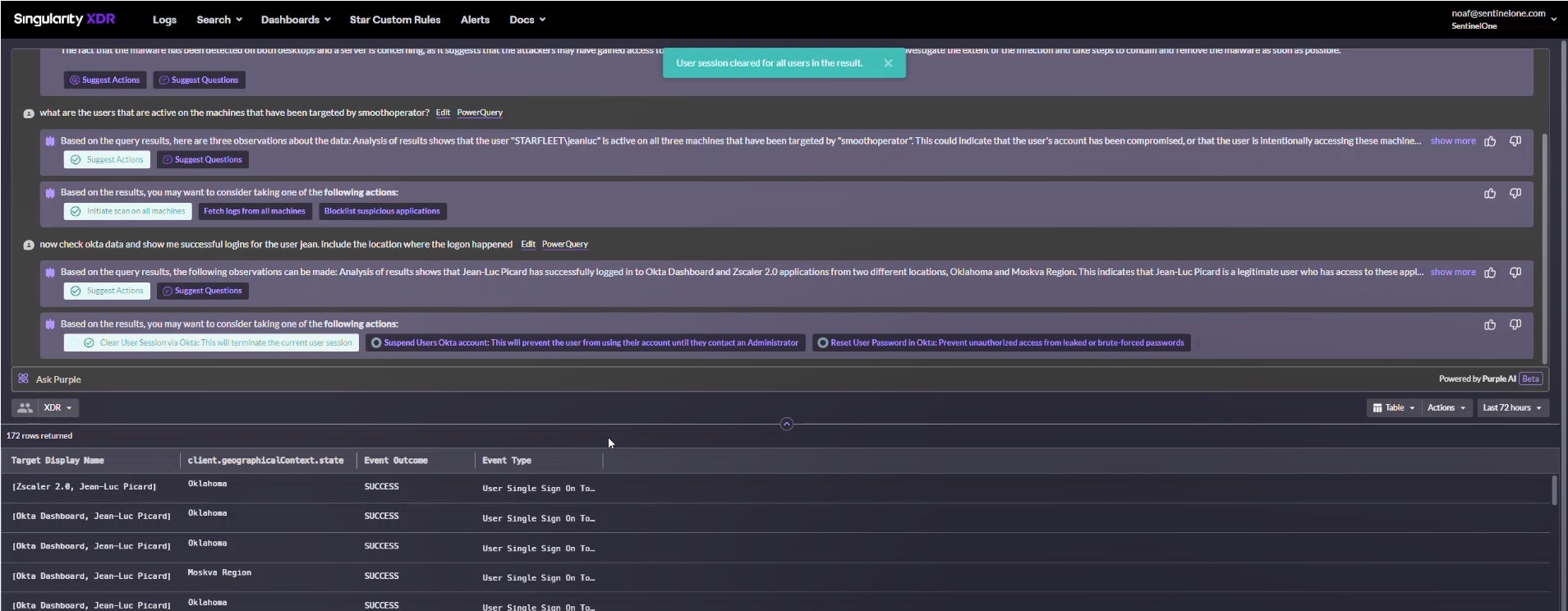

Purple AI pozwala łowcom zagrożeń zadawać pytania dotyczące konkretnych, znanych zagrożeń i uzyskiwać szybkie odpowiedzi bez konieczności ręcznego tworzenia zapytań dotyczących wskaźników zagrożenia. Na przykład analityk może użyć monitu, takiego jak “Czy moje środowisko jest zainfekowane poprzez SmoothOperator?” lub “Czy mam jakieś wskaźniki SmoothOperator na moich punktach końcowych?”, aby wyszukać określone zagrożenie.

Nieznane zagrożenia

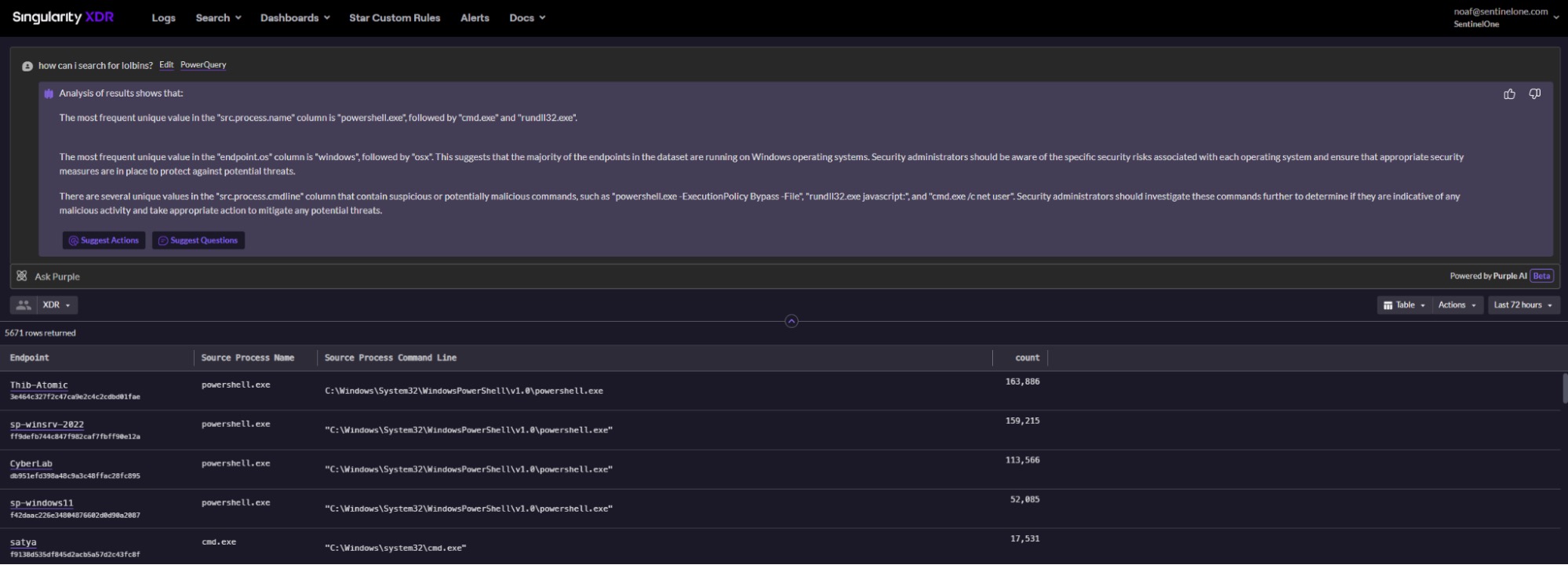

W innych przypadkach łowcy zagrożeń mogą jednak nie wiedzieć, czego szukają. Wykorzystując możliwości i szybkość Purple AI do inteligentnego wykorzystania zasobów wewnętrznych i zewnętrznych, administratorzy mogą zadawać pytania dotyczące podejrzanych działań, których sami nie byli w stanie zdefiniować. Na przykład, mogą poprosić Purple AI o: “Wyszukaj wszystkie przypadki procesów próbujących uzyskać dostęp do poufnych danych lub plików i zbadaj źródło tych prób dostępu”. Lub “Wyszukaj wszystkie narzędzia wiersza poleceń powszechnie używane przez atakujących i sprawdź, czy są one używane w podejrzany sposób”. Analitycy mogą również wykorzystać Purple AI do zadawania pytań typu “jak mogę zidentyfikować xyz”? Na przykład: “Jak szukać możliwego webshella?”. Lub “Jak mogę wyszukać LOLBins?”.

Powyższe ćwiczenie może wydawać się proste, ale bez Purple AI zadanie przetłumaczenia niejasnych terminów, takich jak “wrażliwe dane”, “powszechnie używane” lub “podejrzany sposób” na wzorce, a następnie składnię języka zapytań, który mógłby zwrócić użyteczne wyniki, jest niezwykle trudne.

Uproszczona analiza zagrożeń

Powszechnie wiadomo, że ilość oraz złożoność alertów jest jednym z największych wyzwań stojących przed nowoczesnym centrum operacji bezpieczeństwa (SOC). Większość zespołów ds. bezpieczeństwa otrzymuje więcej alertów, niż jest w stanie zbadać i rozwiązać. Sprawa jest jasna: problem bezpieczeństwa to problem danych. Informacje stają się wartościowe dopiero wtedy, gdy zastosujemy znaczące powiązania między wieloma punktami informacji, łącząc kontekstowe dane w przydatne wyniki. Purple AI, oprócz tego, że pomaga zespołom ds. bezpieczeństwa zadawać złożone pytania dotyczące zagrożeń i uruchamiać polecenia operacyjne w celu zarządzania całym środowiskiem przedsiębiorstwa za pomocą języka naturalnego, znacznie upraszcza również proces badania zagrożeń. Umiejętność rozumienia przez Purple AI pozyskiwanych danych, pozwala mu szybko określić łańcuch zdarzeń, a następnie podsumować potencjalnie złożoną sytuację dla analityka. Potężne połączenie opatentowanej przez SentinelOne technologii Storylines i sztucznej inteligencji Purple AI pozwala analitykom nie tylko szybko znaleźć wszystkie zdarzenia związane z daną aktywnością, ale także błyskawicznie uzyskać podsumowanie tych zdarzeń i ich poziomu zagrożenia. W ciągu kilku sekund Purple AI zapewni wgląd w zidentyfikowane zachowanie wraz z zaleceniami, zmniejszając w ten sposób potrzebę ręcznej analizy i łączenia różnych zdarzeń w jedną kontekstową historię. Znacznie poprawia to wydajność analityków, umożliwiając im badanie i selekcję znacznie większej liczby alertów w znacznie krótszym czasie.Purple AI w akcji

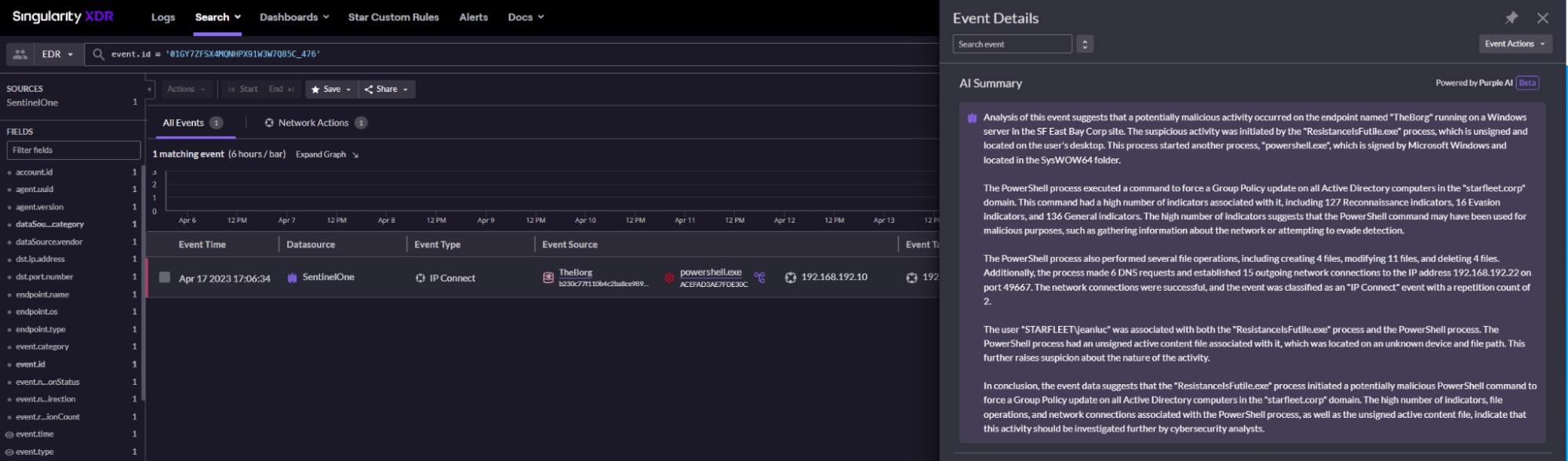

Poniżej znajduje się przykładowe podsumowanie stworzone dla zagrożenia zidentyfikowanego przez platformę SentinelOne Singularity. Analiza tego zdarzenia sugeruje, że potencjalnie złośliwa aktywność wystąpiła na punkcie końcowym o nazwie “TheBorg” działającym na serwerze Windows w witrynie SF East Bay Corp. Podejrzana aktywność została zainicjowana przez proces “ResistanceIsFutile.exe”, który jest niepodpisany i znajduje się na pulpicie użytkownika. Proces ten uruchomił inny proces, “powershell.exe”, który jest podpisany przez Microsoft Windows i znajduje się w folderze SysWOW64. Zauważmy, że Purple AI najpierw wskazuje, czy zaobserwowano jakąkolwiek złośliwą aktywność i gdzie. Jest to ważne dla analityka, aby zrozumieć, jak powszechny jest atak. W tym przykładzie cała złośliwa aktywność została zidentyfikowana w jednej witrynie. Administratpr może następnie przejść dalej, aby w razie potrzeby uzyskać szczegółową analizę zidentyfikowanej aktywności. Purple AI następnie zapewnia szczegółową analizę zdarzeń, wskazując zachowania, które sprawiły, że SentinelOne sklasyfikował zachowanie jako złośliwe. Proces PowerShell wykonał polecenie wymuszające aktualizację zasad grupy na wszystkich komputerach usługi Active Directory w domenie “starfleet.corp”. Z poleceniem tym powiązana była duża liczba wskaźników, w tym 127 wskaźników rozpoznania (Reconnaissance), 16 wskaźników unikania (Evasion) i 136 wskaźników ogólnych. Duża liczba wskaźników sugeruje, że polecenie PowerShell mogło zostać użyte do złośliwych celów, takich jak zbieranie informacji o sieci lub próba uniknięcia wykrycia. W tym przypadku proces PowerShell wymusił aktualizację zasad grupy, co wywołało różne wskaźniki, takie jak rozpoznanie i unikanie. Purple AI przedstawia następnie agregacje aktywności wykonanej przez podejrzany proces: Proces PowerShell wykonał również kilka operacji na plikach, w tym utworzył 4 pliki, zmodyfikował 11 plików i usunął 4 pliki. Ponadto proces wykonał 6 żądań DNS i nawiązał 15 wychodzących połączeń sieciowych z adresem IP 192.168.192.22 na porcie 49667. Połączenia sieciowe zakończyły się powodzeniem, a zdarzenie zostało sklasyfikowane jako “IP Connect” z liczbą powtórzeń równą 2. Następnie Purple AI przekaże dodatkowe informacje na temat podmiotów powiązanych ze złośliwym procesem, takich jak użytkownicy lub pliki. Podkreślone zostaną również podejrzane zachowania lub atrybuty powiązane z tymi podmiotami. Użytkownik “STARFLEET\jeanluc” był powiązany zarówno z procesem “ResistanceIsFutile.exe”, jak i procesem PowerShell. Z procesem PowerShell powiązany był niepodpisany plik z aktywną zawartością, który znajdował się na nieznanym urządzeniu i w nieznanej ścieżce pliku. To dodatkowo budzi podejrzenia co do charakteru aktywności. Na koniec Purple AI podsumowuje aktywność, podkreślając zaangażowane złośliwe podmioty i przedstawia wnioski wraz z zalecanymi kolejnymi krokami. Podsumowując, dane zdarzeń sugerują, że proces “ResistanceIsFutile.exe” zainicjował potencjalnie złośliwe polecenie PowerShell w celu wymuszenia aktualizacji zasad grupy na wszystkich komputerach Active Directory w domenie “starfleet.corp”. Duża liczba wskaźników, operacji na plikach i połączeń sieciowych powiązanych z procesem PowerShell, a także niepodpisany plik zawartości aktywnej wskazują, że aktywność ta powinna być dalej badana przez analityków cyberbezpieczeństwa”.

Posiadając teraz dokładną analizę na wysokim poziomie, analityk jest w stanie szybko skopiować i wkleić spostrzeżenia wygenerowane przez Purple AI do raportu z analizy zagrożeń lub zainicjować dalsze działania łagodzące i reagujące na incydenty.

Podsumowanie

Purple AI to zintegrowana generatywna sztuczna inteligencja, która pozwala łowcom zagrożeń i analitykom zespołu SOC wykorzystać moc LLM (dużych modeli językowych) z poziomu konsoli SentinelOne do szybszej i łatwiejszej identyfikacji ataków i reagowania na nie. Korzystając z podpowiedzi i odpowiedzi w języku naturalnym, nawet mniej doświadczone lub dysponujące mniejszymi zasobami zespoły ds. bezpieczeństwa mogą szybko ujawnić podejrzane i złośliwe zachowania, które do tej pory były możliwe do wykrycia tylko przez wysoko wykwalifikowanych analityków poświęcających wiele godzin pracy.Zobacz także:

Potęga rozwiązania VMware SD-WAN by VeloCloud – Dynamic Multipath Optimization (DMPO)

Dynamic Multi-path Optimization (DMPO) Potężne rozwiązanie VMware SD-WAN by VeloCloud (zwane również VMware NSX SD-WAN) umożliwia przedsiębiorcom klasy Enterprise oraz oczywiście mniejszym organizacjom jak najlepsze jednoczesne wykorzystanie posiadanych łączy WAN (w...

Ridgebot

Czym jest Ridgebot? RidgeBot, stworzony przez firmę Ridge Security, to w pełni zautomatyzowany robot do testów penetracyjnych. Korzysta z technologii opartej na sztucznej inteligencji do oceny i identyfikacji luk bezpieczeństwa, obejmując nie tylko aplikacje, lecz...

Jak dobrze znasz swoją powierzchnię ataku? Pięć wskazówek, jak zmniejszyć ryzyko narażenia na ataki.

Czym jest powierzchnia ataku? Powierzchnia ataku to cały obszar organizacji lub systemu, który jest podatny na atak ze źródła zewnętrznego. Składa się ze wszystkich punktów dostępu, których nieautoryzowana osoba może użyć do wejścia do systemu. Obejmuje to wszystko,...