Starsze systemy zarządzania informacjami i zdarzeniami bezpieczeństwa SIEM stały się dostępne po raz pierwszy w latach dziewięćdziesiątych i zostały zaadaptowane przez centra operacji bezpieczeństwa ze względu na ich obietnicę zapewnienia wglądu w najtrudniej dostępne elementy ich sieci. Zespoły bezpieczeństwa musiały zrozumieć, kiedy i gdzie występują zagrożenia bezpieczeństwa.

Pierwsze generacje systemów SIEM wymagały jednak specjalistycznej wiedzy na temat analizy danych i wykwalifikowanego zespołu, który potrafił odfiltrować narastającą lawinę fałszywych alarmów, tak aby odkryć prawdziwe zagrożenia bezpieczeństwa.

Ze względu na pracochłonność takich procesów i konieczność posiadania specjalistycznych umiejętności, wykrycie, zbadanie oraz złagodzenie skutków naruszeń zajmowało zazwyczaj tygodnie lub miesiące.

To było wtedy – SIEM nowej generacji jest teraz

Nowoczesne systemy SIEM umożliwiają zastosowanie w obszarze bezpieczeństwa nowych rozwiązań, które nie były dostępne w starszych systemach SIEM. Jednak wiele aktualnych systemów SIEM jest tylko z nazwy “następnej generacji”. Niestety nie posiadają one tego, co jest aktualnie wymagane do rozwiązania problemów, z którymi boryka się większość zespołów ds. bezpieczeństwa.

Jakie więc funkcje są niezbędne, aby uzyskać status nowoczesnego systemu SIEM?

Ponieważ starsze systemy SIEM charakteryzują się bardzo wysokim współczynnikiem signal-to-noise, czyli mówiąc prościej generują wiele szumu, zostały zdegradowane wyłącznie do spełniania wymogów zgodności i niewiele więcej.

Przedstawmy więc cechy, którymi musi charakteryzować się rozwiązanie SIEM nowej generacji – łączące najnowszą technologię z kompleksową wiedzą na temat powstawania zagrożeń:

1.

Gromadzenie i zarządzanie danymi ze wszystkich dostępnych źródeł

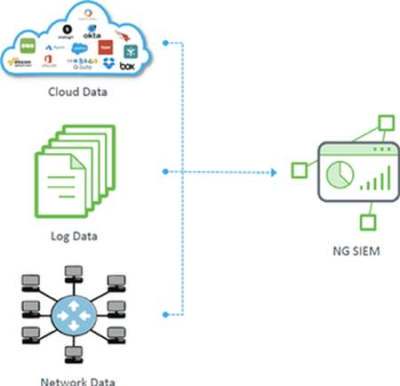

Współczesne zagrożenia zazwyczaj obejmują wiele źródeł danych. Aby system SIEM nowej generacji był skuteczny, musi mieć dostęp do każdego z nich, aby mógł je analizować i korelować (patrz Rys. 1.). Obejmuje to dane z usług w chmurze, dane z logów on-premises (w tym kontrole bezpieczeństwa, bazy danych i logi aplikacji) oraz dane sieciowe (pakiety itp.).

Rysunek 1. System SIEM nowej generacji powinien mieć łatwy dostęp do wszystkich źródeł danych.

Twój system SIEM powinien również umożliwiać scentralizowane, zdalne zarządzanie danymi. Po skonfigurowaniu i uruchomieniu wszystkich konektorów można nimi w prosty sposób zarządzać (uruchamiać, zatrzymywać, aktualizować, rekonfigurować) z dowolnego miejsca.

2.

Dobrze sprawdzona architektura Big Data

Wiele starszych systemów SIEM zostało zaprojektowanych we wczesnych latach 2000 i wykorzystuje technologię własnościową. Istnieje znacząca różnica technologiczna między tamtym okresem, a dniem dzisiejszym. Platformy takie jak Hadoop, Mongo, Elasticsearch i Spark po prostu nie były wtedy dostępne.

Biorąc pod uwagę ilość gromadzonych aktualnie danych, potrzebna jest architektura Big Data, która może skalować zbierane dane, przetwarzać je i korzystać z zaawansowanych algorytmów data science.

3.

Ustalona cena za gromadzenie logów

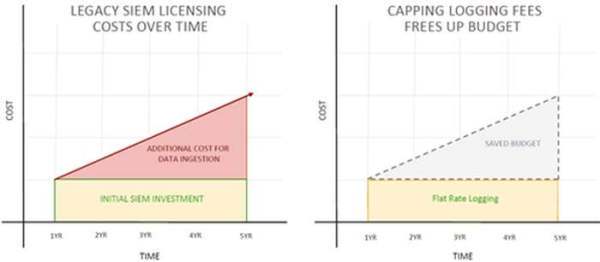

Większość starszych systemów SIEM jest wyceniana na podstawie ilości danych. Im więcej danych się gromadzi, tym więcej kosztują one organizację. Oznacza to, że nawet bez zwiększania liczby źródeł danych, koszty mogą znacznie wzrosnąć w ciągu zaledwie kilku lat, tak jak przedstawiono to na Rys. 2.

Rysunek 2. Modele licencjonowania wolumenowego i jednolitego SIEM

Weźmy pod uwagę taką sytuację, gdzie sama wymiana zapory sieciowej na nowszy model może dziesięciokrotnie zwiększyć ilość logów. W przypadku cen opartych na konsumpcji, opłaty za licencje SIEM automatycznie rosną. Natomiast w przypadku modelu „flat rate” można pobierać dane ze wszystkich źródeł (zamiast wybierać tylko niektóre) i nie przekroczyć założonego budżetu.

4.

Wzbogacenie kontekstu użytkownika i zasobów

W nowoczesnym systemie SIEM poszukujesz wysokiego poziomu wzbogacenia danych, który pozwala na uzyskanie użytecznych wyników na postawie wszystkich gromadzonych logów. Postępy w nauce o danych dostarczają nam spostrzeżenia na temat powiązań między użytkownikami i zasobami, które wcześniej musiały być skorelowane przez doświadczonych analityków, takie jak:

- Dynamiczne grupowanie użytkowników (peer grouping)

- Kojarzenie adresów IP z użytkownikami, maszynami i liniami czasowymi

- Śledzenie własności zasobów

- Kojarzenie typów użytkowników i maszyn z aktywnością

- Identyfikowanie kont usługowych

- Kojarzenie osobistych adresów e-mail z pracownikami

- Powiązanie aktywności logów identyfikowanej stacji z kontami użytkowników i liniami czasowymi

Korzystając z systemu SIEM, który rozumie kontekst i intencje, można sprawdzić własność zasobów, lokalizację logowania użytkowników, grupy użytkowników i inne informacje, które mogą pomóc w wykryciu nietypowych zachowań.

5.

Analiza zachowań użytkowników i podmiotów

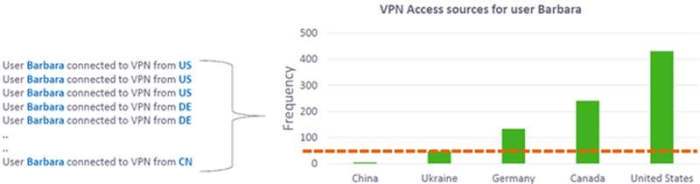

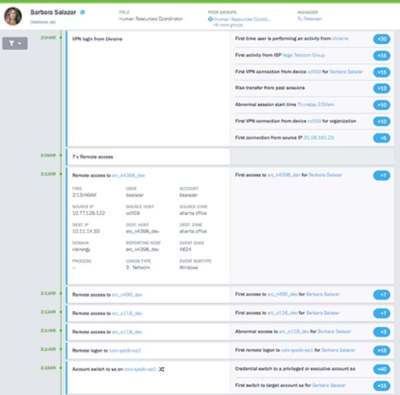

Nowoczesny system SIEM bazuje na zachowaniu użytkownika i jednostki. Stosuje do tego naukę maszynową, analizę statystyczną oraz modelowanie behawioralne – określane mianem analizy użytkownika i jego zachowania (UEBA).

Gdy już UEBA oceni normalne zachowania, może przypisać ocenę ryzyka do zachowań nietypowych, a następnie wyeksponować te aktywności i zachowania, które przekraczają określony próg. Weźmy na ten przykład sytuację, gdzie użytkownik zwykle loguje się z USA, a teraz po raz pierwszy loguje się z Chin. Taka anomalia w zachowaniu może wskazywać na trwający atak.

Rysunek 3. Wykrywanie nietypowych zachowań użytkowników na podstawie dostępu do sieci VPN.

6.

Zautomatyzowane śledzenie ruchów bocznych

Na podstawie badań incydentów z przeszłości wiemy, że około 60 procent ataków obejmuje ruchy boczne atakującego. Atakujący próbują uniknąć wykrycia lub uzyskać dostęp do wyższych uprawnień poprzez zmianę danych uwierzytelniających, adresów IP oraz zasobów. Aby skutecznie śledzić ruchy boczne od początku do końca, nowoczesny system SIEM musi być w stanie łączyć zdarzenia, które są ze sobą powiązane.

7.

Ulepszony model bezpieczeństwa informacji

Starsze systemy SIEM mają model bezpieczeństwa oparty głównie na zdarzeniach dyskretnych. Ręczne przekształcenie serii zdarzeń w ustrukturyzowaną oś czasu zachowań wymaga ogromnej ilości czasu od analityka. W przypadku zastosowania zaawansowanej analizy, dane dotyczące bezpieczeństwa środowiska muszą być przechowywane w użytecznej formie – takim rozwiązaniem może być oś czasu, która zawiera pełny przegląd zachowań każdego użytkownika i podmiotu, który jest monitorowany. Kiedy wszystkie wymagane informacje są zorganizowane w ten sposób, systemy eksperckie natychmiast dostarczają ich pełny kontekst, gdy wyszukiwane są nietypowe zdarzenia.

8.

Wstępnie zbudowane linie czasowe incydentów

Użycie starszego systemu SIEM wymaga zazwyczaj kombinacji złożonych zapytań, a następnie łączenie danych za pomocą kopiowania i wklejania ich z każdego potrzebnego źródła do wspólnego pliku (często z wykorzystaniem edytora tekstu jako repozytorium). Takie dochodzenia wymagają ogromnych ilości czasu, głębokiej wiedzy z zakresu bezpieczeństwa, opanowania języków zapytań oraz umiejętności interpretacji wyników. Umiejętności te są zarówno kosztowne, jak i niewystarczające.

Nowoczesny system SIEM, dysponujący mnóstwem wzbogaconych danych, przedstawionych w wygodnym modelu informacyjnym, który jest w stanie zaprezentować cały dostępny kontekst sytuacji w zwięzłym i przyjaznym interfejsie użytkownika – w postaci pojedynczego widoku (patrz Rys. 4.).

Rysunek 4. Łącząc wszystkie zdarzenia – w tym ruchy boczne – wstępnie zbudowane linie czasowe znacznie usprawniają dochodzenie.

9.

Priorytetyzacja incydentów

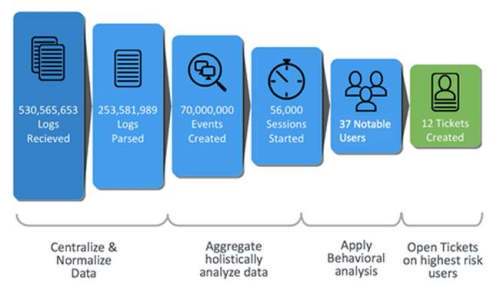

Ilość danych, które muszą być analizowane przez SOC jest ogromna. Nie jest niczym niezwykłym, że duże firmy generują setki milionów wpisów logów każdego dnia.

Rysunek 5. Funkcjonujący, nowoczesny system SIEM może filtrować miliony logów i generować tylko te uzasadnione zgłoszenia incydentów bezpieczeństwa, które wymagają zbadania.

Nowoczesne systemy SIEM zostały zaprojektowane tak, aby zredukować stosunek signal-to-noise do poziomu pozwalającego na odzyskanie kontroli nad sytuacją. Zdolność do eliminowania fałszywych alarmów i koncentrowania się wyłącznie na zdarzeniach spowodowanych przez nietypowe zachowania jest niezbędna dla zapewnienia bezpieczeństwa, zwiększenia wydajności pracowników oraz obniżenia kosztów.

W typowym dniu, najlepsze w swojej klasie rozwiązanie SIEM może zredukować ilość 500 milionów wpisów w logach nawet do 60 000 linii czasowych sesji, a następnie na tej podstawie ujawnić mniej niż 50 zdarzeń wartych uwagi. Spośród nich może zostać wygenerowanych kilkanaście zgłoszeń do zbadania.

10.

Orkiestracja bezpieczeństwa i automatyzacja reakcji (SOAR)

Producenci systemów SIEM używają różnych skrótów dla określenia tego rozwiązania, które obejmuje dwa kluczowe obszary:

Orkiestracja

- Wdrażanie gotowych konektorów do infrastruktury IT i bezpieczeństwa, bez konieczności samodzielnego ich oskryptowania

- Łatwe przesyłanie danych w obu kierunkach z systemów zarządzania dostępem, zapór sieciowych, serwerów poczty elektronicznej, kontrolerów dostępu do sieci i innych narzędzi zarządzania.

Automatyzacja

- Wykorzystanie playbooków reakcji w celu określenia najlepszych odpowiedzi na poszczególne typy zagrożeń

- Zapewnienie automatyzacji przepływu pracy na najwyższym poziomie orkiestracji

- Umożliwienie automatyzacji odpowiedzi na zagrożenia, która odciąży analityków w ich pracy

- Możliwość kontrolowania wszystkich narzędzi z jednego miejsca

Zaawansowane rozwiązanie SOAR może uwolnić wysoko wykwalifikowanych analityków od manualnej odpowiedzi na zagrożenie przy pomocy playbooków reakcji, które mogą zostać przez nich skonfigurowane, umożliwiając jednocześnie ich uruchamianie młodszym analitykom. Dzięki temu można uzyskać szybszy średni czas rozwiązania problemu, przy zaangażowaniu mniejszej liczby pełnoetatowych pracowników.

Uaktualnienie rozwiązania SIEM do takiego, które oferuje te dziesięć podstawowych funkcji, pozwoli organizacji nadążyć za współczesnymi zagrożeniami – bez rosnących kosztów wysoko wykwalifikowanych analityków bezpieczeństwa oraz przestarzałych modeli licencjonowania ilości logów.

Zobacz także:

Exabeam

Exabeam Next Generation SIEM (System Information Event Management and UEBA – User and Entity Behavior Analitics). Stosowane systemy SIEM z biegiem lat zaczynają być niewystarczające. Producenci zaczęli poszukiwać nowych, lepszych rozwiązań, które będą …